Normaalit tietoturvakäytännöt eivät ehkä suojaa sinua haitallisilta hyökkäyksiltä, jotka saapuvat järjestelmään päivittäisten laitteiden, kuten USB-avainten, kautta. Shutterstock

Jos ylläpidät yritystä, olet todennäköisesti huolissasi tietoturvasta. Ehkä sijoitat virustorjuntaohjelmiin, palomuureihin ja säännöllisiin järjestelmäpäivityksiin.

Valitettavasti nämä toimenpiteet eivät välttämättä suojaa sinua haitallisilta hyökkäyksiltä, jotka saapuvat järjestelmiin päivittäisten laitteiden kautta.

Perjantaina 24 lokakuun 2008 Richard C. Schaeffer Jr, iltapäivällä, NSA: n korkein tietosuojajärjestelmien virkamies oli tiedotustilaisuudessa Yhdysvaltain presidentin George W. Bushin kanssa, kun apulainen välitti hänelle muistion. Muistiinpano oli lyhyt ja asiallinen. Heitä oli hakkeroitu.

Miten se tapahtui? Syyllinen oli yksinkertainen USB.

USB-toimitusketjun hyökkäykset

Hyökkäys oli odottamaton, koska luokiteltuja sotilasjärjestelmiä ei ole kytketty ulkoisiin verkkoihin. Lähde eristettiin matoon, joka oli ladattu huolellisesti asetettuun USB-avaimeen, joka oli jätetty suuriksi määrinä ostettu paikallisesta Internet-kioskista.

Tämä on esimerkki toimitusketjun hyökkäyksestä, joka keskittyy organisaation toimitusketjun vähiten turvattuihin osiin.

Yhdysvaltain armeija muutti heti kieltää USB-asemat kentällä. Muutama vuosi myöhemmin Yhdysvallat käyttäisi samaa taktiikkaa Iranin ydinaseohjelman rikkomiseen ja häiritsemiseen hyökkäyksessä, joka on nyt puhuttu Stuxnet.

Oppitunti on selkeä: Jos liität USB-asemia järjestelmiin, sinun on oltava hyvin varma, mistä ne ovat peräisin ja mitä niissä on.

Jos toimittaja voi saada salaisen hyötykuorman USB-tikulle, USB: lle ei ole turvallista ajanjaksoa, joka olisi hyvä valinta. Esimerkiksi, voit tällä hetkellä ostaa USB-tikun, joka on salaa pieni tietokone, ja se avaa asetetun ikkunan koneellesi ja toistaa Kuolematähti-maaliskuu.

Tämä on vain yksi toimitusketjun hyökkäys. Mitä muita on?

Verkon toimitusketjun hyökkäykset

Tietokoneen käyttäjillä on kasvava taipumus tallentaa kaikki tietonsa verkkoon keskittämällä omaisuudensa yhteen paikkaan. Tässä tilanteessa, jos yksi tietokone on vaarantunut, koko järjestelmä on avoin hyökkääjälle.

Harkitse organisaatiossasi käytettyä neuvottelupuhelinta. Oletetaan, että tässä verkkoyhteydessä olevassa puhelimessa oli sisäänrakennettu vika, jonka avulla hyökkääjät voivat käyttää sitä kuuntele kaikkia keskusteluja lähistöllä. Tämä oli todellisuutta 2012, kun se koski Ciscon suositun IP-puhelimen yli 16-versioita. Cisco julkaisi puhelimilleen korjaustiedoston, jonka useimmat yritykset voivat asentaa tietoturvaosastoilta.

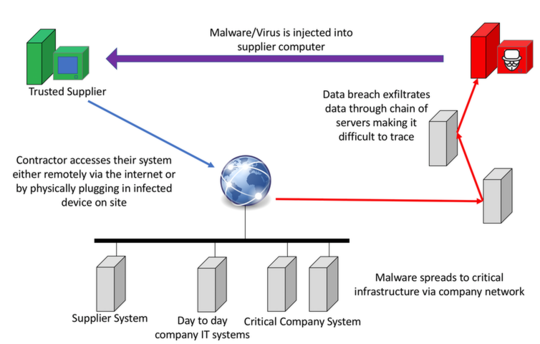

Verkon toimitusketjun hyökkäyksen perusmalli osoittaa kuinka haavoittuvat toisiinsa kytketyt järjestelmät ovat organisaatiossa. Kirjailija toimitetaan

2017: ssä samanlainen ongelma nousi esiin, kun sairaalaluokan astianpesukoneen tuotemerkki vaikutti a sisäänrakennettu epävarma web-palvelin. Sairaalan tapauksessa on paljon yksityistä tietoa ja erikoislaitteita, jotka tällainen haavoittuvuus voi vaarantaa. Vaikka korjaustiedosto lopulta julkaistiin, se vaati erikoistuneen huoltoteknikon lähettämään sen.

Toimitusketjuhyökkäykset ovat viime aikoina olleet mukana Pohjois-Korean ohjusohjelman tuhoisissa epäonnistumisasteissa. David Kennedy, videolle Insider, keskustelee siitä, kuinka Yhdysvallat on aikaisemmin häirinnyt ydinohjelmia käyttämällä tietoverkkoa. Jos heillä on edelleen tämä kyky, on mahdollista, että he haluaisivat pitää sen salaa. Jos näin on, on ajateltavissa, että yksi lukuisista Pohjois-Korean epäonnistumisista olisi voinut olla testi tällaiselle verkkoaseelle.

Viisi tapaa, jolla yritykset voivat suojautua

Suojellaksesi itseäsi kaikelta tältä on asetettava verkkohygienian perusprosessit, jotka voivat auttaa pitämään yritystäsi tartunnasta vapaana.

-

Osta ja asenna hyvä virustorjuntaohjelma ja suorita se suojatilassa, missä se skannaa kaiken koneellasi. Joo, jopa Macit saavat viruksia

-

seurata ketkä ovat verkossa, älä käytä epäluotettavia laitteita, kuten USB-liitäntöjä, ja pyydä järjestelmänvalvojaa estämään automaattinen käynnistys järjestelmänlaajuisena käytäntönä

-

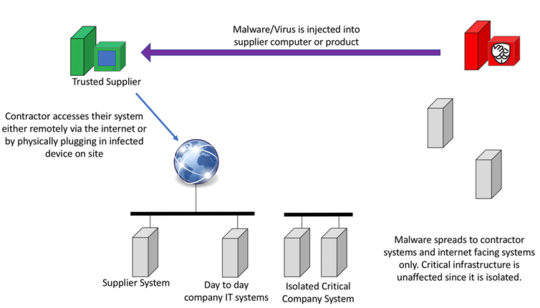

erota verkostosi. Onko kriittinen laitoksen infrastruktuuri? Älä käytä sitä samassa verkossa kuin päivittäiset, yleisölle suunnatut tai vierasverkot

-

päivitä säännöllisesti. Älä ole huolissasi uusimmista ja suurimmista ongelmista, oikaise järjestelmien tunnetut haavoittuvuudet - varsinkin se 1980: ltä

-

maksaa ohjelmistostasi ja työstäsi. Jos et maksa tuotteesta, joku maksaa sinulle as tuote.

Erottamalla kriittinen infrastruktuurisi Internetistä ja toimittajan käytettävissä olevista verkoista on mahdollista tarjota suojaustaso. Jotkut hyökkäykset kykenevät kuitenkin täyttämään tämän "ilmaraon". Tekijä

Tietoverkkotietoisuus on ratkaisevan tärkeää

Viimeinkin voit maksimoi verkkokyky kouluttamalla organisaatiosi kaikkia oppimaan uusia taitoja. Mutta on elintärkeää testata, toimiiko harjoittelu. Käytä todellisia harjoituksia - yhdessä tietoturva-ammattilaisten kanssa - tutkiaksesi organisaatiota, harjoittaa näitä taitoja ja treenataksesi missä sinun on tehtävä parannuksia.

Minkä tahansa Internet-yhteyden hinta on, että se on alttiina hyökkäyksille. Mutta kuten olemme osoittaneet, edes erilliset järjestelmät eivät ole turvallisia. Huolellinen harjoittelu ja harkittuja lähestymistapoja turvallisuuteen voi lisätä yrityksesi tai työpaikan suojausta.![]()

Tietoja kirjoittajista

Richard Matthews, tohtorikoulutettava, University of Adelaide ja apulaisprofessori ja Australian älykkäiden kaupunkien yhteenliittymän johtaja Nick Falkner, University of Adelaide

Tämä artikkeli julkaistaan uudelleen Conversation Creative Commons -lisenssin alla. Lue alkuperäinen artikkeli.