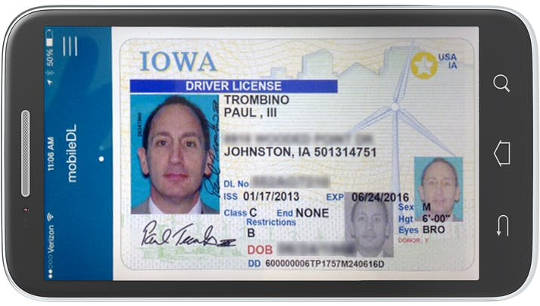

Älypuhelin on digitaalinen tunnus monille sovelluksille ja palveluille. Iowan liikenneministeriö

Älypuhelimet tallentavat sähköpostisi, valokuvat ja kalenterin. Ne tarjoavat pääsyn online-sosiaalisen median sivustoihin, kuten Facebookiin ja Twitteriin, ja jopa pankki- ja luottokorttitileihin. Ja he ovat avaimia jotain yksityisempää ja arvokkaampaa - digitaalista identiteettiäsi.

Niiden roolin kautta kahden tekijän todentamisjärjestelmät, yleisimmin käytetty suojattu digitaalisen identiteetin suojausmenetelmäälypuhelimet ovat tulleet välttämättömiksi tunnistamaan ihmisiä sekä verkossa että pois. Jos älypuhelimissa olevat tiedot ja sovellukset eivät ole suojattuja, se uhkaa ihmisten identiteettiä, jolloin mahdolliset tunkeilijat voivat asettaa tavoitteisiinsa sosiaalisia verkostoja, sähköpostiviestejä, työpaikan viestintää ja muita online-tilejä.

Kuten äskettäin 2012, FBI suositteli yleisön suojelemaan älypuhelinten tietoja salaamalla se. Viime aikoina virasto on kysyi puhelinvalmistajilta tarjota tapa päästä salattuihin laitteisiin, mitä poliisi kutsuupoikkeuksellinen pääsy. ”Keskustelu on tähän mennessä keskittynyt tietosuojaan, mutta se jättää pois älypuhelinten salauksen tärkeän näkökohdan: sen kyvyn suojata henkilökohtaisia online-identiteettejä.

Kuten kirjoitin viimeisimmässä kirjassa,Kuunteleminen: kyberturvallisuus epävarmassa iässä, ”FBI: n haluaminen - helpottaa puhelimen avaamista - vähentää käyttäjien turvallisuutta. Tuore Kansallisten tiedeakatemioiden, tekniikan ja lääketieteen tutkimusOsallistuin myös varoittaa, että puhelinten helpompi avata avaaminen saattaa heikentää tätä keskeistä elementtiä ihmisten online-identiteetin turvaamisessa.

Todisteiden kerääminen tai turvallisuuden heikkeneminen?

Viime vuosina poliisi on pyrkinyt pääsemään epäiltyjen älypuhelimiin osana rikostutkimusta, ja teknologiayritykset ovat vastustaneet sitä. Kaikkein merkittävimmät näistä tilanteista syntyivät 2015 San Bernardinon massatallennus. Ennen kuin hyökkääjät itse tappoivat hyökkäyksessä, he pystyivät tuhoamaan tietokoneensa ja puhelimensa lukuun ottamatta yhtä lukittua iPhonea. FBI halusi puhelimen salauksen, mutta on huolissaan siitä, että Applen tietoturvamekanismien epäonnistuminen yritti aiheuttaa puhelimen poistaa kaikki sen tiedot.

Virasto otti Applen tuomioistuimeenpyrkimällä pakottamaan yritys kirjoittamaan erityisiä ohjelmia, jotta vältetään puhelimen sisäänrakennetut suojaukset. Apple vastusti väittäen, että FBI: n pyrkimys oli hallituksen ylittäminen, mikäli se onnistuu vähentää kaikkien iPhonen käyttäjien turvallisuutta - ja laajemmin kaikkien älypuhelinten käyttäjien.

Konflikti ratkaistiin, kun FBI maksoi kyberturvallisuusyrityksen murtautumaan puhelimeen - ja löytynyt mitään merkitystä tutkimukseen. Työvaliokunta oli kuitenkin vakaasti sitä mieltä, että tutkijoilla pitäisi olla se, mitä he kutsuvat ”poikkeuksellinen pääsy, ”Ja mitä muut kutsuttiin”takaovi”: Sisäänrakennettu ohjelmisto, jonka avulla poliisi voi purkaa lukitut puhelimet.

Kahden tekijän tunnistamisen merkitys

Tilanne on ei ole niin yksinkertaista kuin FBI ehdottaa. Turvalliset puhelimet estävät poliisin tutkimuksia, mutta ne ovat myös erinomainen osa vahvaa kyberturvallisuutta. Ja ottaen huomioon tietoverkkorikollisuuksien tiheys ja niiden tavoitteiden monimuotoisuus, se on erittäin tärkeää.

Heinäkuussa 2015 Yhdysvaltain viranomaiset ilmoittivat siitä cyberthieves oli varastanut sosiaaliturvatunnukset, terveys - ja taloudelliset tiedot sekä muut yksityiset tiedot 21.5 miljoonaa ihmistä joka oli hakenut liittovaltion turvallisuuslupia Yhdysvaltain henkilöstöhallinnon toimistolta. Joulukuussa 2015, verkkoratkaisu kolmessa sähköntuottajayhtiössä Ukrainassa, oli jäljellä neljännes miljoonasta ihmisestä ilman voimaa kuuden tunnin ajan. Maaliskuussa 2016, lukemattomia sähköposteja varastettiin mistä henkilökohtainen Gmail-tili John Podestan puheenjohtaja Hillary Clintonin presidentinvaalikampanjassa.

Kussakin näistä tapauksista paljon enemmän ympäri maailmaa- huono turvallisuuskäytäntö - tilien turvaaminen pelkästään salasanojen avulla - anna pahaisten tehdä vakavia vahinkoja. Kun kirjautumistiedot on helppo murtaa, tunkeilijat pääsevät nopeasti - ja voivat mennä huomaamatta kuukausia.

Verkkotilien turvatekniikka on ihmisten taskuissa. Älypuhelimen käyttäminen ohjelman kutsuttamiseksi kahden tekijän (tai toisen tekijän) todennus Internet-tileihin kirjautuminen on vaikeampaa pahojen kaverien kannalta. Älypuhelimen ohjelmisto luo lisäinformaation, jonka käyttäjän on annettava käyttäjätunnuksen ja salasanan lisäksi ennen kirjautumista.

Tällä hetkellä monet älypuhelinten omistajat käyttävät tekstiviestejä toisena tekijänä, mutta se ei ole tarpeeksi hyvä. Yhdysvaltain kansallinen standardointi- ja teknologiainstituutti varoittaa, että tekstiviestit ovat paljon vähemmän turvallisia kuin todennusohjelmat: Hyökkääjät voivat siepata tekstejä tai jopa vakuuttaa matkaviestintäyrityksen lähettämään tekstiviesti toiseen puhelimeen. (Se tapahtui Venäjän aktivistit, Black Lives Matter -aktivisti DeRay Mckessonja muut.)

Turvallisempi versio on erikoistunut sovellus, kuten Google Authenticator or Authy, joka synnyttää aikaperusteisia salasanoja. Kun käyttäjä haluaa kirjautua palveluun, hän antaa käyttäjätunnuksen ja salasanan ja saa sitten kehotteen sovelluksen koodista. Sovelluksen avaaminen paljastaa kuusinumeroisen koodin, joka muuttuu joka 30 sekuntia. Vain sen kirjoittamisen jälkeen käyttäjä on kirjautunut sisään. Michiganin käynnistyksen yhteydessä duo tekee siitä vieläkin helpomman: Käyttäjätunnuksen ja salasanan käyttäjätyyppien jälkeen järjestelmä antaa Duo-sovelluksen puhelimeensa, jolloin hän voi napauttaa näyttöä vahvistaaksesi kirjautumisen.

Nämä sovellukset ovat kuitenkin yhtä turvallisia kuin puhelin itse. Jos älypuhelimessa on heikko turvallisuus, joku, jolla on sen hallussa oleva henkilö, voi saada henkilön digitaalitilejä, jopa lukitsemalla omistajan ulos. Itse asiassa, ei kauan sen jälkeen, kun iPhone debytoi 2007issa, hakkerit kehittivät tekniikoita varten hakata osaksi kadonneita ja varastettuja puhelimia. Apple vastasi by parantaa turvallisuutta varten sen puhelimissa; nämä ovat samat suojaukset, joita lainvalvonta pyrkii nyt kumoamaan.

Katastrofien välttäminen

Puhelimen käyttäminen todentamisen toisena tekijänä on kätevä: useimmat ihmiset kantavat puhelimia koko ajan, ja sovellukset ovat helppokäyttöisiä. Ja se on turvallista: Käyttäjät huomaavat, jos heidän puhelimensa puuttuu, mitä he eivät, jos salasana poistetaan. Toisen tekijän autentikoijat tarjoavat suurta turvallisuuden kasvua vain käyttäjätunnusten ja salasanojen ulkopuolella.

Jos henkilöstöhallinto olisi käyttänyt toisen tekijän todentamista, kyseisiä henkilöstötietoja ei olisi ollut helppo nostaa. Jos Ukrainan sähköyhtiöt olisivat käyttäneet toisen tekijän todentamista pääsyä sisäisiin verkkoihin, jotka ohjaavat virranjakoa, hakkerit olisivat löytäneet paljon vaikeampaa häiritä sähköverkkoa itse. Ja jos John Podesta olisi käyttänyt toisen tekijän todentamista, venäläiset hakkerit eivät olisi voineet päästä hänen Gmail-tiliinsä, myös salasanallaan.

FBI on vastoin itseään tässä tärkeässä asiassa. Virastolla on ehdotti, että yleisö käyttää kahden tekijän todentamista ja vaatii sitä kun poliisit haluavat muodostaa yhteyden liittovaltion rikosoikeudellisten tietokantojen järjestelmät turvattomasta paikasta, kuten kahvilasta tai jopa poliisiautosta. Mutta sitten toimisto haluaa tehdä älypuhelimet helpommin avattaviksi ja heikentää sen omia järjestelmiä.

Kyllä, puhelimet, joita on vaikea avata, estävät tutkimuksia. Mutta se jää suuremmalle tarinalle. Verkkorikollisuus kasvaa voimakkaasti, ja hyökkäykset kasvavat entistä kehittyneemmiksi. Sellaisten puhelimien helpottaminen, jotka tutkijat voivat avata, heikentää parasta tapaa tavallisille ihmisille suojata online-tilinsä. Se on virhe, että FBI jatkaa tätä politiikkaa.

Author

Susan Landau, tietojenkäsittelytieteen, oikeustieteen ja diplomatian ja kyberturvallisuuden professori, Tufts University

Tämä artikkeli julkaistiin alunperin Conversation. Lue alkuperäinen artikkeli.

Tämän tekijän kirjat

at InnerSelf Market ja Amazon